在信息安全领域,渗透测试是一项需要高度专业性与责任感的技术活动,本文旨在为有意了解渗透测试技术原理的读者提供基础认知框架,同时强调技术研究的合法边界与伦理准则,以下内容仅适用于授权环境下的技术学习与防御能力提升。

一、技术储备阶段的核心要素

1、计算机体系知识构建

掌握操作系统架构(Windows/Linux内核机制)、网络通信协议(TCP/IP协议栈深度解析)、数据库管理系统原理是技术研究的基石,建议系统学习《计算机网络:自顶向下方法》等权威教材,并通过虚拟化技术搭建多系统实验环境。

2、编程能力专项训练

Python作为自动化脚本开发的首选语言,需重点掌握Requests、Scapy等网络库的应用,同时应理解C/C++在底层漏洞分析中的特殊价值,推荐通过CTF竞赛题目进行实战演练。

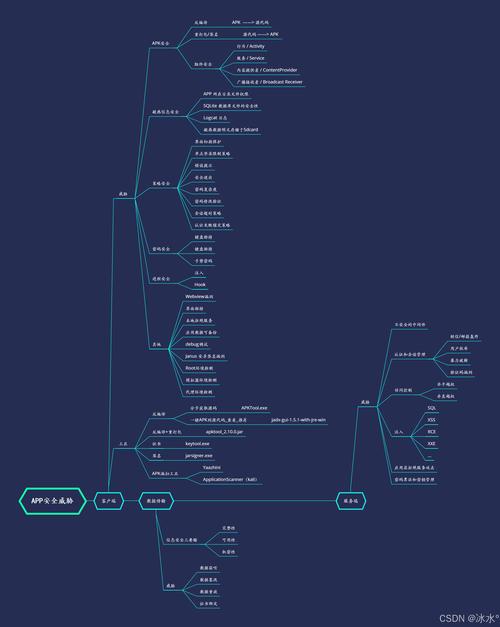

二、渗透测试工具链解析

- 信息收集层:Shodan搜索引擎的高级查询语法、Maltego可视化情报分析

- 漏洞探测层:Nessus合规性扫描配置、OpenVAS策略模板定制

- 渗透执行层:Metasploit框架的模块化开发、Cobalt Strike团队协作攻防

- 后渗透阶段:Mimikatz特权提升原理、BloodHound域环境分析技术

三、授权测试环境搭建规范

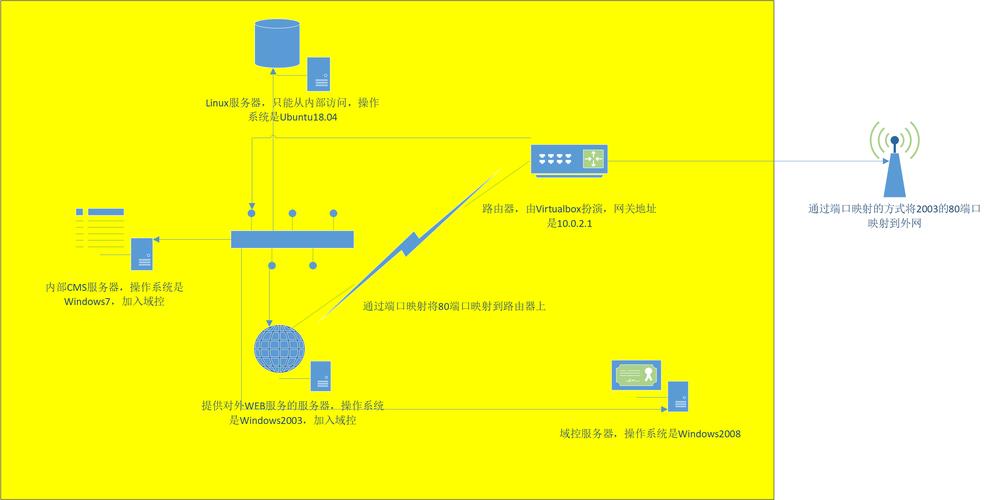

1、虚拟化隔离方案

采用VMware ESXi或Proxmox构建嵌套虚拟化架构,配置独立的NAT网络分区,推荐使用OWASP Broken Web Applications等刻意设计漏洞的合规靶机系统。

2、法律风险规避策略

所有测试行为必须取得书面授权协议,明确约定测试范围、时间窗口与技术手段,建议参考PTES(渗透测试执行标准)建立标准化操作流程。

四、技术研究进阶路径

1、漏洞形成机制研究

通过IDA Pro逆向分析CVE漏洞样本,编写PoC验证代码时应遵循负责任的披露原则,推荐参与HackerOne等漏洞赏金计划获取实战经验。

2、防御体系突破方法论

研究现代WAF的规则引擎绕过技巧,掌握云原生环境下的容器逃逸技术,定期参加DEFCON、BlackHat等顶级安全会议获取前沿技术动态。

五、技术伦理与职业发展

持有OSCP、CISSP等国际认证能有效提升专业可信度,技术研究者应建立完整的实验日志体系,所有操作记录需具备可审计性,建议加入CNVD、CVE等漏洞报告平台,将技术能力转化为社会安全价值。

在技术探索过程中,需始终保持对法律红线的敬畏之心,笔者见证过多个因技术滥用导致的职业悲剧,也目睹过白帽黑客通过合规渠道实现技术价值的成功案例,网络空间的攻防博弈本质是技术理念的较量,真正的技术突破永远建立在合规框架与创新思维的结合点上。

评论列表 (1)

从零开始制作渗透软件需掌握编程、网络知识,了解相关法律法规,遵循合法途径,以下详细步骤助你入门。

2025年09月14日 10:32