在技术领域,关于软件复制的话题常被赋予神秘色彩,本文仅从技术原理角度探讨黑盒模式下的软件复制逻辑,强调技术探索的边界与合法应用场景,需明确的是,任何软件操作均需遵守《计算机软件保护条例》等法律法规,禁止侵犯他人知识产权。

一、黑盒模式的技术本质

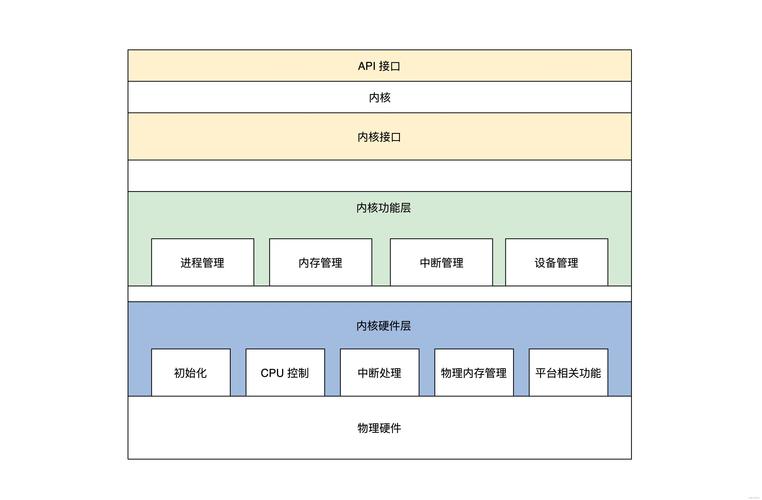

黑盒测试(Black-Box Testing)原指在不了解内部代码结构的情况下,通过输入输出分析系统行为,将其原理迁移至软件复现领域,本质是通过逆向推导建立功能映射模型,这种方法不涉及源代码解析,而是通过观察软件行为、数据交互模式及功能响应规律,构建功能等效的新程序。

典型操作包含三个层级:

1、交互行为捕捉:通过抓包工具(如Wireshark)记录软件与服务端的数据传输特征

2、功能逻辑还原:利用动态调试工具(OllyDbg/x64dbg)监测内存变化与函数调用链

3、接口模拟重建:基于API调用规律开发替代接口模块

二、复现过程的技术挑战

在无源码环境下进行功能复现,需突破多重技术壁垒,首当其冲的是加密防护机制,现代软件普遍采用混淆技术(Obfuscation)与反调试检测(Anti-Debugging),

- 代码虚拟化保护(VMProtect/Themida)

- 动态密钥交换机制

- 运行环境完整性校验

功能耦合度问题,软件模块间的依赖关系往往通过隐性参数传递,需通过模糊测试(Fuzz Testing)建立输入输出关系矩阵,典型案例包括:

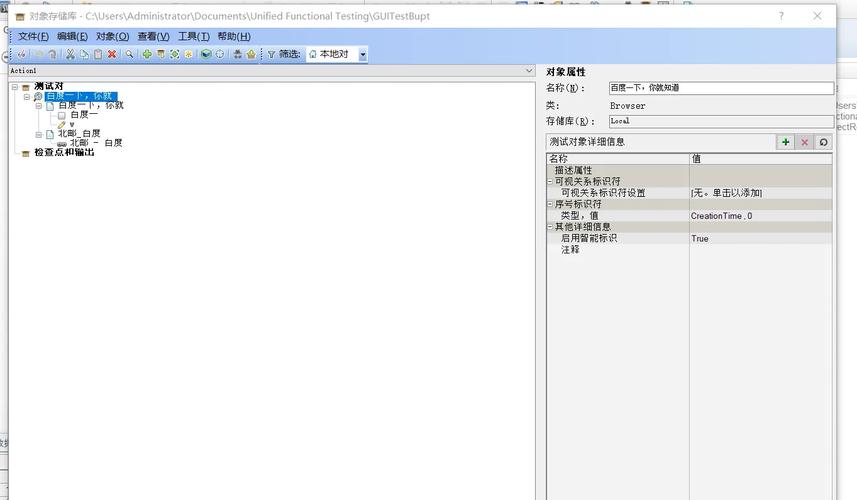

- GUI界面元素的事件响应链追踪

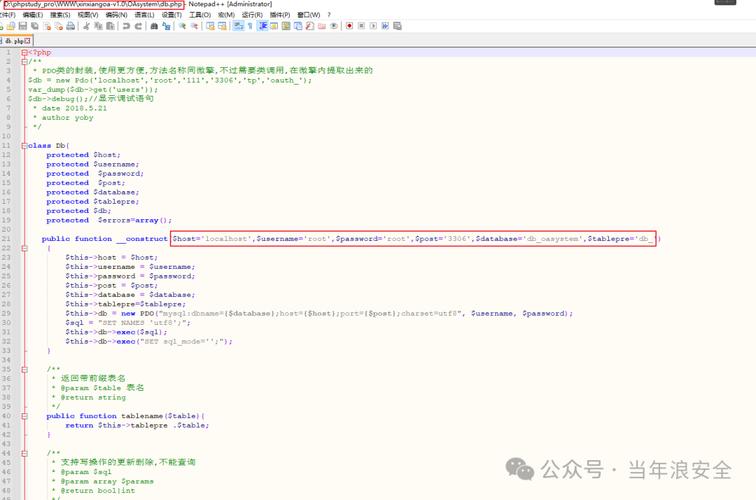

- 数据库查询语句的重构

- 第三方依赖库的功能模拟

三、合法应用场景辨析

在合规框架内,黑盒复现技术具有重要应用价值:

灾难恢复系统:当原厂商停止服务时,通过协议逆向维持业务延续

兼容性开发:构建跨平台适配层时解析原生软件通信规范

安全审计:验证闭源软件的数据处理合规性

自动化测试:构建无源码环境下的持续集成框架

需特别注意的法律红线包括:

- 绕过软件授权验证机制

- 复制具有独创性的界面设计

- 盗用受保护的算法逻辑

- 破坏数字版权管理(DRM)措施

四、技术实践的伦理边界

从业者应建立清晰的技术伦理观,2019年某电商平台API协议逆向案件显示,即便未直接复制代码,通过接口参数规律构建的爬虫系统仍构成不正当竞争,技术能力与法律认知必须同步提升,建议:

1、开展操作前进行知识产权合规评估

2、对复现成果进行实质性差异比对

3、避免接触具有商业机密性质的数据结构

4、建立完整的操作日志与证据链

值得注意的是,2021年修订的《最高人民法院关于审理涉计算机网络著作权纠纷案件适用法律若干问题的解释》明确,对软件功能编排的实质性模仿可能构成侵权。

从工程角度看,黑盒复现是理解复杂系统的有效方法论,但技术实现的可能性,永远不能超越法律与商业伦理的约束框架,开发者应聚焦于技术创新而非简单复制,在合规前提下探索软件工程的更多可能性,真正的技术价值,在于创造而非模仿。

评论列表 (1)

黑盒方法无法复制软件,建议遵守版权法规,如需学习软件开发技术而非非法拷贝程序内容可寻求正规渠道和资源进行学习研究哦!

2025年08月10日 23:43