恶意软件的危害与防范指南

在数字时代,恶意软件如同一把隐形的利刃,时刻威胁着个人隐私与数据安全,许多用户因缺乏相关知识,无意中成为攻击者的目标,本文将从技术原理、常见传播途径及防护措施三方面,帮助普通用户建立基础认知,提升网络安全意识。

一、恶意软件如何侵入设备?

1、伪装成正常文件

恶意软件常以文档、图片或安装包形式传播,伪装成“发票PDF”的附件,点击后触发脚本下载病毒,建议通过文件后缀名(如.exe、.bat)初步判断风险,谨慎打开陌生来源文件。

2、利用漏洞攻击

未更新的操作系统或软件可能存在已知漏洞,攻击者通过漏洞植入后门程序,无需用户操作即可完成入侵,2021年某知名远程办公软件漏洞曾导致数万企业数据泄露。

3、诱导性网络行为

虚假弹窗广告、钓鱼网站是常见载体,攻击者利用“系统警告”“中奖通知”等话术诱导点击,触发恶意代码,部分案例甚至伪造银行页面窃取账号信息。

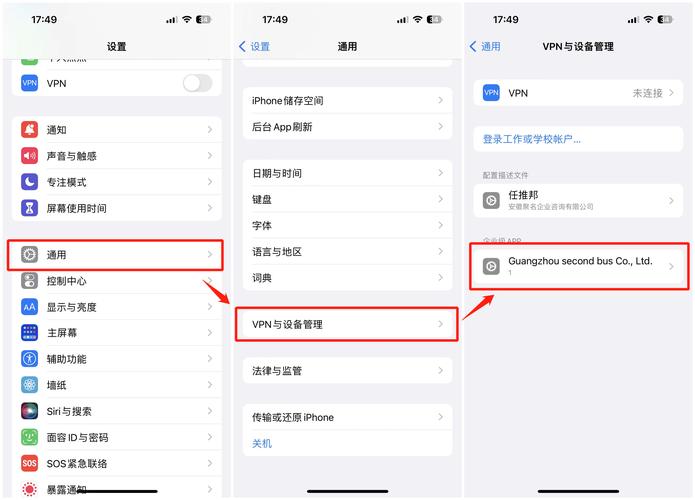

二、识别潜在威胁的实用技巧

1、设备异常信号

- 频繁弹窗广告或浏览器主页被篡改

- 设备发热严重且无高负荷任务运行

- 文件突然消失或出现陌生程序

2、网络行为监测

使用流量监控工具(如GlassWire)观察后台数据传输,若发现未知进程持续上传数据,需立即断网排查。

3、数字签名验证

正规软件均带有开发者数字签名,右键点击可疑程序选择“属性”-“数字签名”,无签名或签名信息异常的程序需谨慎运行。

三、主动防御策略

硬件级防护

- 启用BIOS/UEFI安全启动功能,阻止未签名驱动加载

- 为重要设备配置物理锁,防止USB接口被恶意利用

软件管理规范

- 使用企业级防病毒工具(如卡巴斯基、火绒)并开启实时防护

- 定期更新系统补丁,关闭非必要的远程访问端口

- 通过沙盒环境运行高风险程序,隔离潜在威胁

用户行为准则

- 拒绝点击来源不明的短链接或二维码

- 重要数据遵循“3-2-1备份原则”(3份副本、2种介质、1份异地存储)

- 使用密码管理器生成高强度密钥,避免重复使用相同密码

四、遭遇攻击后的应急处理

第一阶段:隔离感染源

立即断开网络连接,进入安全模式,使用PE启动盘导出未感染文件,避免通过正常系统启动导致二次传播。

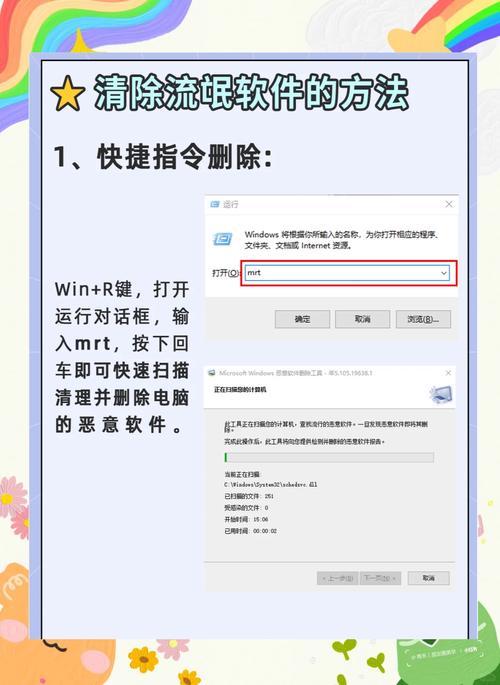

第二阶段:清除威胁

结合多引擎扫描工具(如VirusTotal)确认病毒类型,使用专杀工具彻底清理,对于勒索病毒,可尝试寻找解密密钥或联系专业数据恢复机构。

第三阶段:溯源加固

检查防火墙日志定位入侵路径,重置所有账户密码,企业用户应启动网络安全应急预案,48小时内向监管部门报备重大数据泄露事件。

网络安全并非遥不可及的技术命题,而是每个数字公民的生存技能,从设置复杂密码到养成数据备份习惯,细微之处的谨慎往往能规避重大风险,与其被动应对威胁,不如主动构建防护体系——这是数字时代给予我们的必修课。

评论列表 (1)

网络安全靠大家,防范恶意软件,共建清朗网络。

2025年07月06日 13:36