如何给你的电脑硬盘加把“锁”?详细设置指南

在这个数据价值飙升的时代,硬盘如同我们的数字保险箱,一次丢失或失窃,可能导致珍贵的家庭照片、重要的工作文件甚至敏感的财务信息落入他人之手,IBM报告显示,2023年数据泄露平均成本高达435万美元,而设置硬盘密码正是抵御此类风险的关键防线。

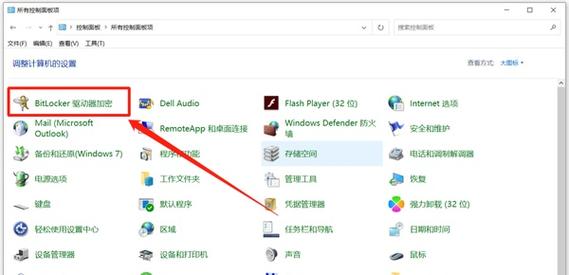

Windows系统:使用内置的BitLocker加密

-

确认资格与环境:

- 操作系统要求:Windows 10/11 专业版、企业版或教育版,家庭版不支持BitLocker。

- 设备要求:电脑需配备受信任的平台模块(TPM)芯片(通常较新的电脑都具备),可在“设备管理器”中搜索“安全设备”查看是否有TPM。

- 备份重要数据:加密过程虽然安全,但预防万一至关重要。

-

启用BitLocker加密:

- 打开“控制面板” > “系统和安全” > “BitLocker驱动器加密”。

- 在需要加密的硬盘分区(通常是系统盘C:和数据盘D:等)旁,点击“启用BitLocker”。

- 系统初始化后,选择解锁方式:

- 使用密码解锁驱动器:设置强密码(推荐:大写字母+小写字母+数字+符号,长度12位以上)。

- 使用智能卡解锁驱动器(如有)。

- 备份恢复密钥:这是生命线!务必选择一种或多种方式备份(打印、保存到文件、保存到Microsoft账户),一旦忘记密码,恢复密钥是唯一救星。

- 选择加密空间大小(通常选“仅加密已用磁盘空间”速度更快)。

- 选择加密模式(新设备选“新加密模式”,兼容性更好选“兼容模式”)。

- 点击“开始加密”,加密过程耗时较长,电脑可继续使用但避免关机。

-

解锁与日常使用:

- 加密完成后,每次启动电脑或访问加密硬盘时,系统会要求输入预设的BitLocker密码(在系统启动前或首次访问数据盘时)。

- 输入正确密码后,即可正常使用硬盘。

macOS系统:利用强大的FileVault

-

准备工作:

- 确认管理员权限。

- 连接电源适配器,加密过程耗电。

- 备份重要数据至Time Machine或其它位置。

-

开启FileVault:

- 打开“系统设置”(或“系统偏好设置”)> “隐私与安全性” > “FileVault”。

- 点击锁图标,输入管理员密码解锁设置。

- 点击“打开FileVault...”。

- 选择恢复密钥保管方式:

- 使用我的iCloud账户:密钥安全存储在iCloud,方便找回。

- 创建恢复密钥而不使用我的iCloud账户:生成唯一密钥,务必妥善抄录保存于安全处(勿仅存电脑上)。

- 点击“继续”,系统开始加密,后台进行,可继续工作。

-

启动与访问:

- 开启FileVault后,每次启动Mac,在登录界面输入用户账户密码前,需先输入FileVault密码(通常即用户登录密码)。

- 正确输入后,继续进入系统登录界面,再次输入用户密码登录。

- 硬盘数据全程受加密保护,仅在正确验证后解密访问。

第三方工具:灵活选择(如VeraCrypt)

若系统版本不支持BitLocker或需要更灵活方案(如加密单个文件容器),开源免费的VeraCrypt是可靠选择:

- 下载与安装:从VeraCrypt官方获取并安装。

- 创建加密卷:

- 启动软件,点击“创建加密卷”。

- 选择类型(加密文件容器/分区/整个系统驱动器)。

- 设置卷位置、加密算法(AES主流)、密码(务必高强度)。

- 格式化卷(虚拟磁盘)。

- 加载与使用:

- 在VeraCrypt主界面选择盘符,点击“选择文件/设备”找到加密卷。

- 点击“加载”,输入密码。

- 成功后,加密卷像普通磁盘显示,可自由读写文件。

- 使用完毕,务必在VeraCrypt中选择该卷并点击“卸载”。

关键注意事项与安全建议

- 密码强度是核心:避免生日、连续数字、常见单词,混合大小写、数字、特殊字符,长度大于12位,密码管理器可助管理。

- 恢复密钥=生命线:丢失密码时,恢复密钥是最后保障,务必多份备份(离线纸质+安全云存储),切勿仅存加密硬盘内。

- 加密耗时较长:首次加密需耐心,期间保持供电(笔记本插电),避免中断。

- 性能影响甚微:现代硬件下,BitLocker/FileVault对日常使用性能影响可忽略,安全收益远超此代价。

- 物理安全依然重要:硬盘加密防数据泄露,但不防硬件盗窃,重要设备仍需物理看管。

- 系统更新:保持操作系统更新,及时修补安全漏洞。

- 双重防护:结合强账户密码、生物识别(指纹/面容)、定时自动锁屏,构建纵深防御。

- 定期备份:加密非备份!硬盘故障、密码遗忘仍可致数据丢失,坚持3-2-1备份原则(3份数据、2种介质、1份异地)。

硬盘加密不是技术专家的专利,它是每位珍视数据用户的必备技能,选择适合你设备和需求的方案,设置强密码,妥善保管恢复密钥,就能为你的数字资产筑起坚实屏障,安全防护没有终点,保持警惕并善用工具,方能真正掌控自己的数据主权。

评论列表 (0)